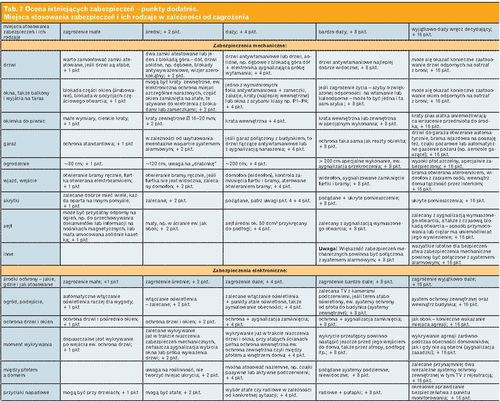

Następnie należy zsumować punkty ujemne (zobacz artykuł: Oceń czy Twój dom jest zagrożony włamaniem) i po określeniu wg tabel punktów dodatnich przypisanych istniejącym już zabezpieczeniom, ocenić czy zainstalowane zabezpieczenia są wystarczające.

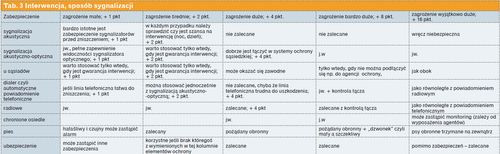

Ułatwieniem w wyborze koncepcji ochrony będzie zapoznanie się z danymi zawartymi w tabeli. Poszczególnym poziomom zagrożenia zostały przyporządkowane propozycje zabezpieczeń.

Z tabeli tej można korzystać na dwa sposoby: wybierając zabezpieczenia wg kolumny odpowiadającej zagrożeniu lub dobierając zabezpieczenia z różnych kolumn, w taki sposób, aby suma punktów dodatnich przewyższyła sumę punktów ujemnych z tabeli zagrożeń.

Uwaga! Nie wszystkie komórki w tabeli mają przyporządkowane punkty – ma to miejsce w tych kolumnach, w których te zabezpieczenia nie są polecane np. ze względu na koszty niewspółmierne do wartości chronionej i zagrożenia.

- Jak oszczędzać energię elektryczną? Inteligentne technologie, które dbają o nasz budżet

- Chcę mieć inteligentny dom. Od czego zacząć?

- Dlaczego i w jaki sposób dbać o bezpieczeństwo we własnym domu?

- Jak osiągnąć Idealną temperaturę w mieszkaniu z poziomu smartfona

Ponieważ przyjęty w tabeli podział ze względu na poziom zagrożenia nie może być traktowany jako sztywny, może się okazać, że w ostatecznej koncepcji ochrony pewne elementy ochrony będą wybrane z kolumny odpowiadającej mniejszemu lub większemu zagrożeniu, niż proponowane jest to dla obiektu. Może to wynikać np. z tego, że pewne miejsca w obiekcie będą mniej lub bardziej zagrożone niż jego pozostała część (np. miejsca niewidoczne).

Istnieje też pewna wymienność elementów ochrony – jeśli zdecydujemy się w obiekcie o średnim zagrożeniu np. na wysoki płot, który będzie spełniał wymagania dla bardzo dużego zagrożenia a wjazd i furtka będą równie solidne, to można przecież w większości przypadków zrezygnować z dodatkowych mechanicznych zabezpieczeń drzwi i okien.

Wyjaśnienia do pozycji w tabelach – dla wnikliwych analityków

Jeśli zdecydujemy się na wybór któregoś z elementów ochrony z pozycji odpowiadającej wyższemu zagrożeniu to należy rozpatrzyć, czy nie jest wtedy możliwe zmniejszenie wymagań dla innych zabezpieczeń podanych w tabeli, zwłaszcza jeśli te elementy chronią te same miejsca lub przed takim samym rodzajem agresji - podobnie należy traktować także inne pozycje w tabeli.

Prosta na pozór pozycja z tabeli taka jak wysokość płotu może budzić wątpliwości, ponieważ wysokość trzeba mierzyć nie od ziemi a od ostatniego, licząc od szczytu, miejsca gdzie można swobodnie postawić nogę. Przy takim liczeniu wysokości płot mający ok. 200 cm może zmaleć do 80 cm.

(fot. Joniec)

- Jeśli zdecydujemy się na biegającego luzem, agresywnego psa, musimy brać pod uwagę tak wysokie i tak zbudowane ogrodzenie, aby pies nie był w stanie go ani przeskoczyć, ani podkopać.

- Warto zapamiętać, że niektóre systemy ochrony, stosowane

między płotem a domem (a jest ich naprawdę

wiele), mogą być używane jednocześnie z biegającym

psem i nie będzie to powodem fałszywych alarmów, gdy

inne systemy wykluczają taką możliwość.

- W wierszu sygnalizacja elektroniczna hasło włączanie oświetlenia oznacza zastosowanie tzw. pasywnych czujników wykonawczych, czyli automatyczne włączanie oświetlenia w momencie pojawienia się intruza na terenie chronionym. Ten rodzaj ochrony można przesunąć w punktacji o jedną, a nawet dwie pozycje w prawo jeśli wraz z włączeniem oświetlenia nastąpi interwencja (sąsiedzi, stróż, rozbudzenie psa itp.).

- Sygnalizacja odstraszająca akustyczna, dlatego jest niżej oceniona w tabeli niż odstraszająca akustycznooptyczna, ponieważ w większości przypadków trudno bez sygnalizacji optycznej ustalić miejsce skąd pochodzi alarm. Tylko w nielicznych przypadkach ten rodzaj sygnalizacji można polecać.

- Ponieważ sygnalizacja odstraszająca w samym jej założeniu

zakłada przypadkowość interwencji, jeśli tylko

jest to możliwe, lepiej jest stosować dyskretny system

powiadamiania, łączący np. kilka sąsiednich obiektów

z powiadamianiem w każdym z nich, w którym obiekcie

nastąpiło naruszenie strefy chronionej. System ten

można stosować zarówno w ochronie lokali w blokach,

jak i domach jednorodzinnych. Są oferowane systemy,

które umożliwiają łączenie w taką ochronę obiektów

odległych nawet o kilka lub kilkanaście kilometrów.

- Oczywiście najlepszym rozwiązaniem jest podłączenie systemu alarmowego do monitoringu, czyli do całodobowego stanowiska kierowania interwencjami, które powszechnie oferują agencje ochrony.

- Organizacja ochrony elektronicznej jest niczym innym jak sposobem rozmieszczenia na terenie chronionym czujników.

- Im skuteczniejsza ochrona i wcześniejsza faza wykrycia

przestępstwa, tym oczywiście wyższe bezpieczeństwo

obiektu, a więc i wyższa punktacja takiej ochrony.

Uwaga! Dwa takie same systemy organizacji ochrony, lecz wykonane na bazie różnych elementów, mogą dość drastycznie różnić się skutecznością ochrony.

- Na skuteczność ochrony ma także ogromny wpływ wiedza projektanta systemu i samego instalatora, a tego już nie da się ująć w tabeli. Istnieją systemy ochrony kosztujące kilkanaście tysięcy złotych, które pomimo użytych najlepszych z dostępnych elementów, na skutek błędnego założenia samej koncepcji ochrony, chroniły gorzej niż system za kilka tysięcy.

- Ponieważ w ochronie domów nie można, tak jak się to robi w przypadku mieszkań w blokach, zakładać, że wytrzymałość ścian i stropów jest dostatecznie duża, aby nie było potrzeby brania pod uwagę włamania tą drogą, w tych wszystkich przypadkach, gdzie mamy do czynienia z mniej wytrzymałymi materiałami budowlanymi, należy nawet ściany i dach traktować jako możliwą drogę agresji. Przy stosowaniu mniej odpornych materiałów budowlanych dobrze jest planować od razu całe zespoły domków ze wspólnym ogrodzeniem i kontrolowanym wjazdem.

- Suma punktów ujemnych i dodatnich powinna być dodatnia i najlepiej jeśli mieści się w przedziale +10–30 pkt. Oznacza to niewielkie zagrożenie posesji na włamanie. Wartość mniejsza od 10 występuje przy bardzo małych zagrożeniach – większa od 30 w wypadku zagrożeń dużych.

Autor opracowania: Stefan Jerzy Siudalski – biegły sądowy w dziedzinie „ochrona mienia”, autor: ponad 300 publikacji związanych

z ochroną, były redaktor naczelny pisma "Ochrona mienia", od kilkunastu lat wykładowca szkolący agentów

ochrony, instalatorów i projektantów systemów alarmowych oraz inwestorów. Autor metody określania zagrożeń

i doboru środków ochrony oraz metody profilowania przestępcy po zasobie wiedzy, jaką on miał o miejscu gdzie

przełamano system ochrony, autor kilkuset ekspertyz dotyczących systemów alarmowych i telewizji przemysłowej.